資安產品解決方案

Preempt 身份識別與防止威脅存取平台

(CrowdStrike Falcon Zero Trust)

勒索攻擊,營運中斷、機密外洩事件頻傳,如何防止駭客入侵與勒索軟體是2021年企業面臨的嚴重挑戰。

Acronis網路威脅報告預測 「2021將是勒索之年」 【資料來源:資安人】

「勒索病毒」襲台 傳56醫療院所電腦中鏢【資料來源:自由時報】

群創傳遭勒索病毒攻擊 生產未受影響【資料來源:經濟日報】

中油遭惡意程式攻擊 捷利卡、中油PAY暫無法使用【資料來源:經濟日報】

台塑石化董座陳寶郎:旗下加油站未遭駭客攻擊交易系統一切正常【資料來源:ETtoday財經雲】

力成湖口廠遭勒索病毒攻擊 生產作業影響有限【資料來源:經濟日報】

高科技產業再傳攻擊事件,自動化設備廠盟立公告遭勒索軟體攻擊【資料來源:iThome】

臺灣電子產業又傳資安事件,PCB大廠欣興公告部分系統遭病毒感染【資料來源:iThome】

日本電玩開發商卡普空疑遭勒索軟體攻擊,被盜走1TB資料【資料來源:iThome】

仁寶傳出遭勒索軟體攻擊,勒索USD 16,725,500 (1100 bitcoin)【資料來源:techspot】

雲端業者Blackbaud面臨23起訴訟,原因是遭勒索軟體攻擊導致用戶資料外洩【資料來源:iThome】

研華被勒索USD 1300萬 ($13 million ransom (roughly 750 BTC)【資料來源:bleepingcomputer】

外媒:鴻海墨西哥廠遭駭 勒贖比特幣近10億元【資料來源:經濟日報】

美國國土安全部發布緊急指令,要聯邦機構立即關閉被植入木馬的SolarWinds系統【資料來源:iThome】

最近微軟資安團隊的調查與追蹤,發現勒索軟體已由過去的大量發送的自動化方式,改為『人為操作勒索軟體 Human Operated Ransomware』的攻擊方式,也就是駭客在遠端操作鍵盤的 APT 先進持續攻擊。駭客會探詢客戶的環境的弱點入侵。與自動傳播勒索軟體不同,它們是手動鍵盤攻擊,攻擊者會使用被竊取的特權帳號憑證執行偵察、變更防火牆等網路的設定、關閉防毒軟體等資安防護措施。每一次的攻擊方式或許都會不同,所以傳統的端點偵測與響應 (EDR) 與端點保護平台 (EPP) 都不一定能有效防範。

資安專家建議防止勒索軟體的方法與客戶面臨的困難 【資料來源:CYBER】

網路分段 Network segmentation

導入多因子認證 Multi Factor Authentication (MFA)

修補與更新 Patching & updates

附上最新 Preempt 簡介、如何透過 Preempt 防止駭客入侵與勒索軟體、常用 Preempt Policy 規則範本、內建報表、威脅搜尋器主要應用與詳細威脅搜尋器清單。

如何透過 Preempt 防止駭客入侵與勒索軟體?

有別其他產品如 EDR 端點防護或 PAM 特權帳號管理產品,Preempt 不需在客戶的個人電腦上安裝 Agent、不需改變網路架構與用戶習慣,資料不需上傳到雲端,只需要在客戶的 DC 安裝 Agent 並提供 Preempt 使用的特權帳號,以虛擬機 Virtual Appliance 佈署,可以在3~4個小時內完成 PoC 安裝設定,迅速地以下列方式保護客戶 IT 環境。

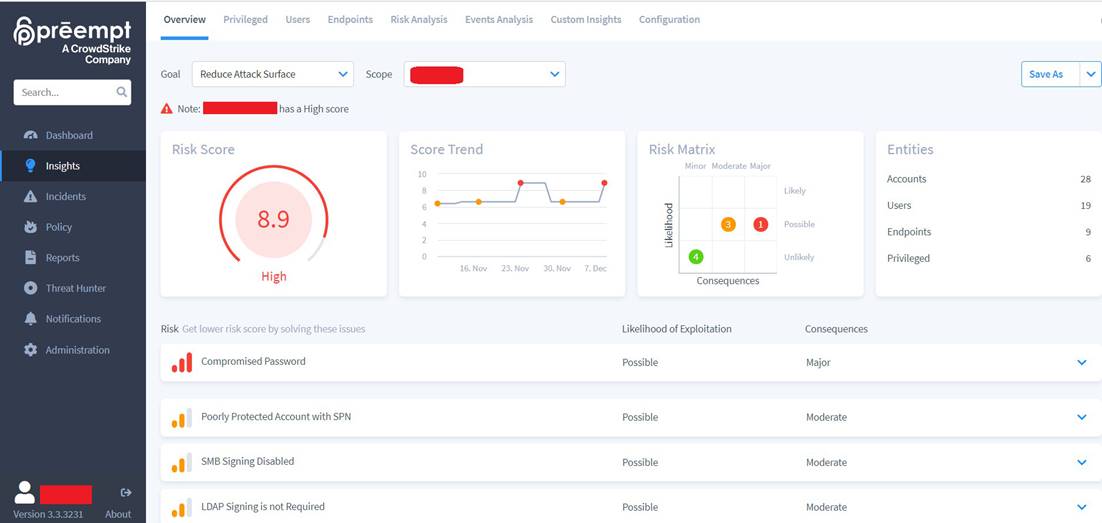

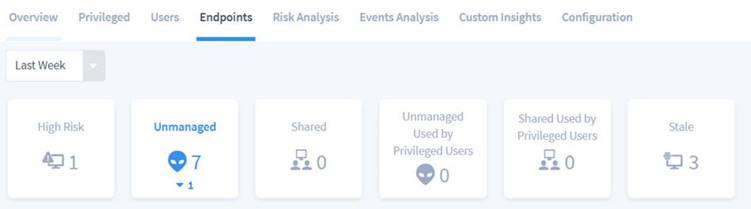

1. 立即清查客戶環境內的弱點 (作業系統與密碼設定) 與風險指數 Risk Score

2. 潛在威脅與明確的攻擊行為

3. 將網路分段、阻斷不合理的連線

4. 透過 MFA (多因子身分確認)、降權、阻斷、隔離(要搭配 NAC)等,有效反應來防止駭客 (人為勒索軟體) 的入侵、蛙跳與攻擊

常用 Preempt Policy 規則範本:

MFA 多因子身分認證

阻斷異常的 RDP 遠端連線蛙跳

Preempt Predefined Reports 內建報表

| Activity |

| 1. Account Lockouts by User • Last 24 Hours、Last 7 Days、Last 30 Days |

| 2. Account Lockouts by Endpoint • Last 30 Days |

| 3. Used Endpoints • Last 7 Days、Last 30 Days |

| 4. Unused Endpoints • Last 7 Days、Last 30 Days |

| 5. Unused Servers • Last 7 Days、Last 30 Days |

| 6. NTLM Usage by User |

| 7. NTLM Usage by Endpoint |

| Incidents |

| 1. Top 10 by Severity |

| 2. Top 10 Users by Number of Incidents |

| 3. Summary • Last 24 Hours、Last 7 Days、Last 30 Days |

| Insights |

| 1. Accounts About to Expire within 7 Days |

| 2. Added Computers - Last 7 Days |

| 3. Admin Owned Endpoints |

| 4. Administrative Logins • Last 24 Hours、Last 7 Days、Last 30 Days |

| 5. All Accounts With Compromised Password |

| 6. Departmental Risk by Severity • Last 7 Days、Last 30 Days |

| 7. Detailed Failed Authentication • Last 24 Hours、Last 7 Days、Last 30 Days |

| 8. Disabled Accounts |

| 9. Discovered Accounts With Compromised Passwords • Last 24 Hours、Last 7 Days、Last 30 Days |

| 10. Expired Accounts - Last 7 Days |

| 11. Inactive Admins |

| 12. Never Logged On Users |

| 13. OU Risk by Severity • Last 7 Days、Last 30 Days |

| 14. Removed Computers Last - Last 7 Days |

| 15. Security Assessment |

| 16. Removed Computers |

| 17. Stealthy Admins |

| 18. Top 10 Risky Users |

Preempt Threat Hunter 威脅搜尋器主要應用

Administrative Account Lockouts:管理帳號被閉鎖

Privileged Escalations:特權升級

Last Day Failed Authentications:前一天的身份驗證失敗

Last Day Watched Users Activity:被觀察用戶前一天的活動

Last Day Marked Users Activity:被標記用戶前一天的活動

Traffic based events with NTLMv1 version:基於NTLMv1版本的流量的事件

Remote Desktop to Domain Controllers:連線到網域控制器的 RDP 遠端桌面

Interactive logins for Service Accounts:使用服務帳號的人為操作

Unencrypted LDAP:LDAP 未加密保護

Preempt Threat Hunter 威脅搜尋器

| Authentication |

| • Domain Login |

| • Failed Authentication |

| • Kerberos Authentication |

| • LDAP Authentication |

| • SSO Login |

| • VPN Authentication |

| Service |

| • LDAP |

| • Web |

| • File Share |

| • DB |

| • Remote Procedures (RPC) |

| • Remote Desktop (RDP) |

| • SCCM Remote Control |

| • SIP |

| • Computer Access |

| User Account Events |

| • Authorizer Modified |

| • Created |

| • Department Membership Modified |

| • Disabled |

| • Email Address Modified |

| • Enabled |

| • Locked |

| • Remote Task Management |

| • Netlogon Server Authenticate |

| • Remote Code Execution |

| • Email Address Modified |

| • Enabled |

| • Locked |

| • OU Membership Modified |

| • Password Changed |

| • Privileged Decreased |

| • Privileged Escalation |

| • Unlocked |

| • Username Modified |

| Service |

| • Cloud Service |

| • Uncategorized |

| • LDAP Operations |

| • LDAP Search |

| • RPC Operations |

| • Domain Replication |

| • SPN Modification |

| • Replication Server Registration |

| • Scheduled Task Creation |

| • Remote Service Configuration |

| • Net Session Enumeration |

| • User Management |

| • Remote SCM Activation (DCOM) |

| Alerts |

| • Access from Forbidden Country |

| • Anomalous RPC |

| • Credential Scanning |

| • Excessive Activity - Destination Endpoint |

| • Excessive Activity - Origin Endpoints |

| • Forged PAC Alert |

| • Geographic Anomaly |

| • Golden Ticket Attack |

| • Hidden Object Detected |

| • Identity Verification Approved |

| • Identity Verification Denied |

| • Identity Verification Timeout |

| • Password Brute Force |

| • Policy Rule Match |

| • Possible Exploitation Attempt |

| • Remote Code Execution |

| • Skeleton Key Alert |

| • Stale Endpoint Usage |

| • Stale Service Usage |

| • Stale User Account Usage |

| • Suspected NTLM Relay Activity |

| • Suspicious Domain Replication |

| • Suspicious LDAP Activity |

| • Suspicious Lateral Movement |

| • Suspicious Protocol Implementation |

| • Suspicious Ticket Reuse |

| • Unusual Access to Application |

| • Unusual Access to Server |

| • Unusual New Account Activity |

| • Unusual Use of Endpoint |

| • Unusual User Geolocation |

| • Usage of IP with Bad Reputation |

| • User Brute Force |

Preempt 白皮書 (請按此下載)

Preempt 展示影片

How to Gain Visibility and Control of Privileged Users

Preempt - Preventing Insider Threats and Breaches

Preempt Platform Part 1 - Identity and Risk Insights

Preempt Platform Part 2 - Real Time Threat Detection

Preempt Platform Part 3 - Conditional Access

How to Extend MFA to Any Network Asset (Video 3 of 4)

Top