新聞中心

June. 18, 2021

資安研討會

親愛的客戶,您好:

全力防疫也要注意防範駭客、網路釣魚與勒索攻擊。

新冠肺炎 (COVID-19) 疫情擴散,許多企業紛紛居家辦公 (Work From Home),開通 VPN 網路微軟 Office 365、Teams,根據調查駭客入侵、檔案加密勒索的事件大幅成長。

根據調查由於 COVID 19 新冠疫情,網路攻擊在過去一個月中增加了37%。

根據Barracuda Networks的資料,自 2 月底以來,網路釣魚攻擊猛增了 600% 以上,包括傳統的假冒詐騙,還有商業電子郵件入侵 (BEC) 與勒索攻擊。【資料來源:infosecurity-magazine】

承包政府標案的供應鏈廠商成資安破口,調查局歸納出近期兩種駭客攻擊模式。 【資料來源:iThome】

1. 政府機關會提供 VPN 帳號供資訊服務供應商進行遠端操作與維運,因此,駭客便從該單位的委外廠商入侵。

2. 駭客從政府機關委外的資訊服務供應商開始入侵,之後將會控制 AD 伺服器,並藉由修改 GPO 群組原則將惡意程式派送到每一臺電腦。

因應遠端工作的需求 Varonis 推出 Data Security Platform Remote Work Update 資料安全平台遠端工作更新!此更新提供了您現在需要的產品增強功能,以確保您在家工作時的資料安全。

歡迎參加商丞科技 2021年06月18日『Varonis 8.X 資料安全平台遠端工作更新』網路視訊研討會。

Varonis DatAlert Suite 使用者行為分析、威脅模型與即時警告套件可從機敏資料、Windows AD、Unix、Linux、NetApp 與 EMC等公司CIFS / NFS NAS、MS Sharepoint、MS Exchange、MS Office 365、VPN、Web Proxy的資料存取行為獲取下列業界最完整的異常行為警報,讓您即早發現駭客攻擊、內鬼竊密以減少損失。

Varonis 的詳細與完整的存取報告可快速產出被勒索軟體加密的檔案清單,讓您的資料復原更有效率並加快系統恢復時間!

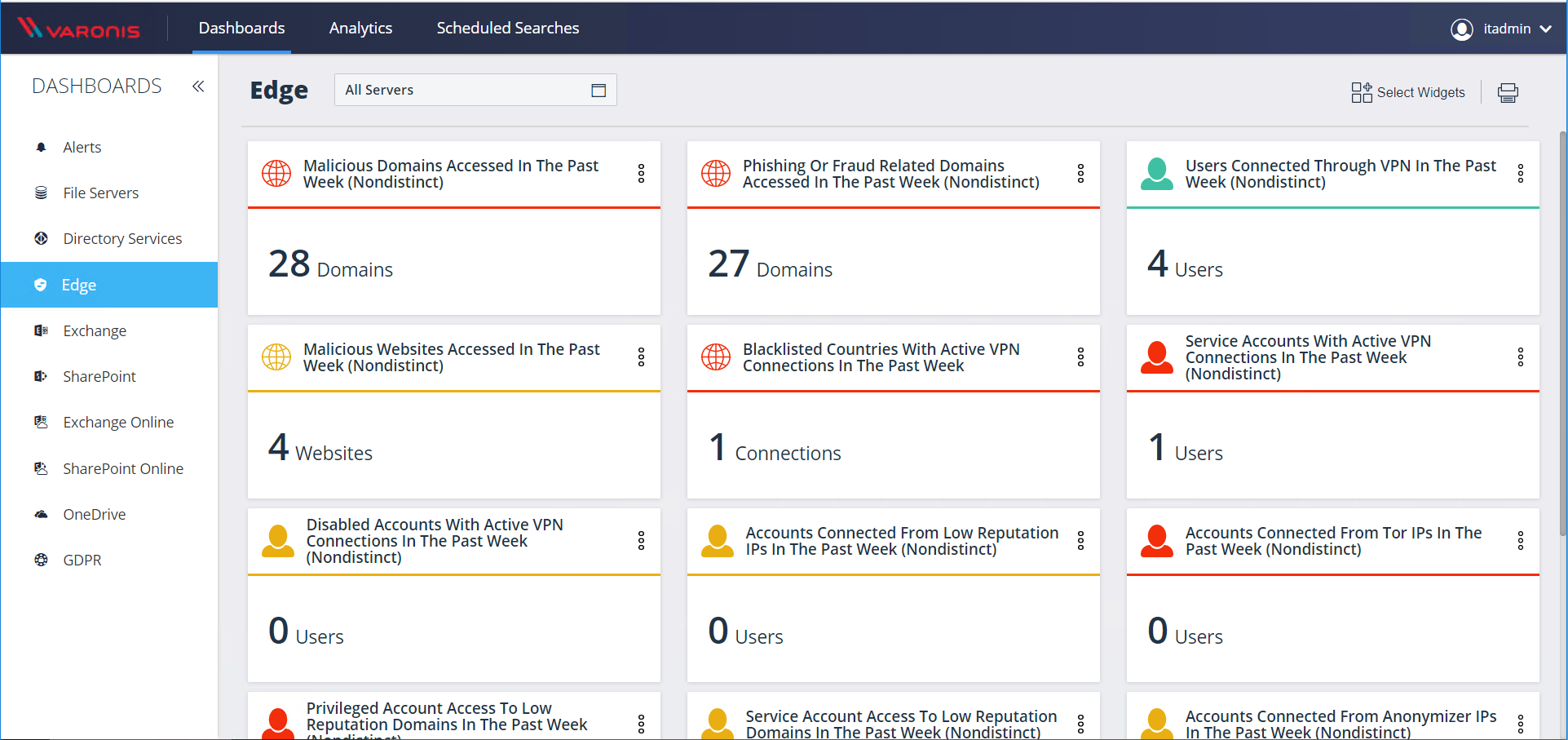

新的 Varonis 8.X Edge 儀表板可即時感知異常 VPN、DNS 與 Web 活動突出顯示了下列關鍵風險指標:

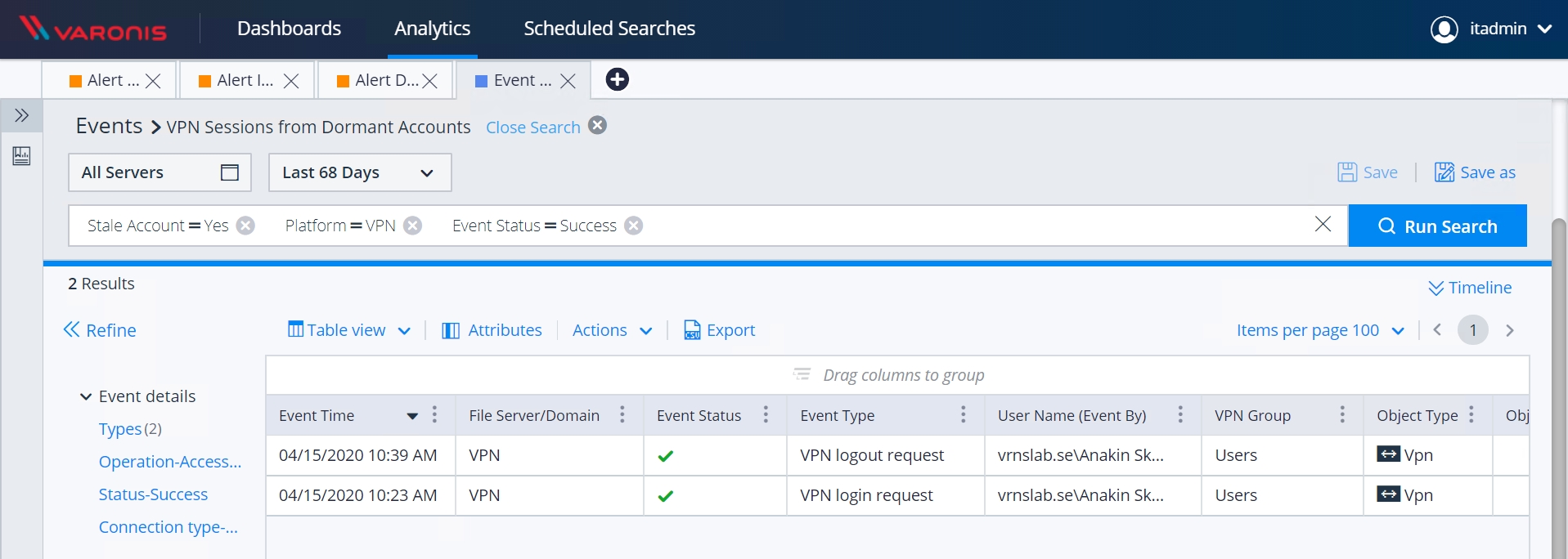

內建威脅搜尋查詢 Threat Hunting Queries

Varonis 的事件響應與舉證團隊 (Incident Response and Forensics teams) 去年調查了 650 多起事件,Varonis 採用了真實世界的經驗,並以開箱即用的查詢形式提供給客戶,讓您在自己的調查中占得先機。

下列為一些以遠程工作為中心的查詢:

這些查詢可以突出顯示尚未發展為全面警報的潛在危害指標。有許多新查詢可用,當然您也可以建立與保存自定義查詢。

全面的 Microsoft Teams 可見性

在 2020 年大流行期間,Microsoft Teams 的使用量激增,但由於權限設定錯誤與威脅監控有限而倉促的部署,這讓駭客垂涎三尺。事實上,美國國土安全部已就此發出警報。

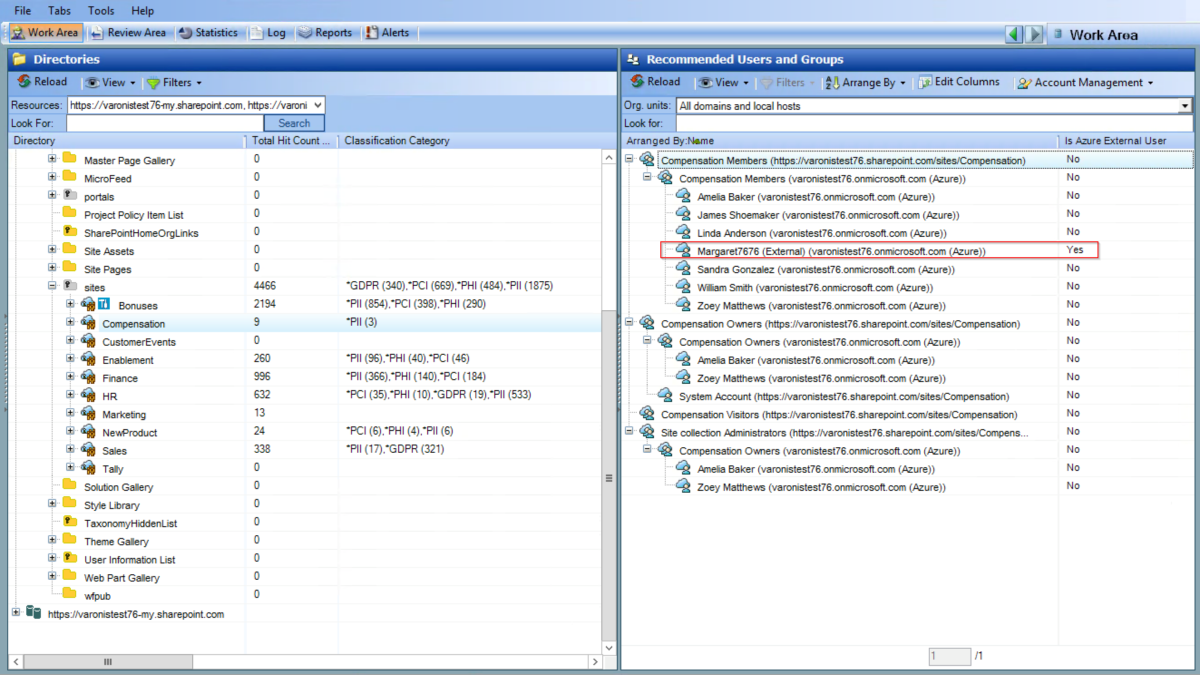

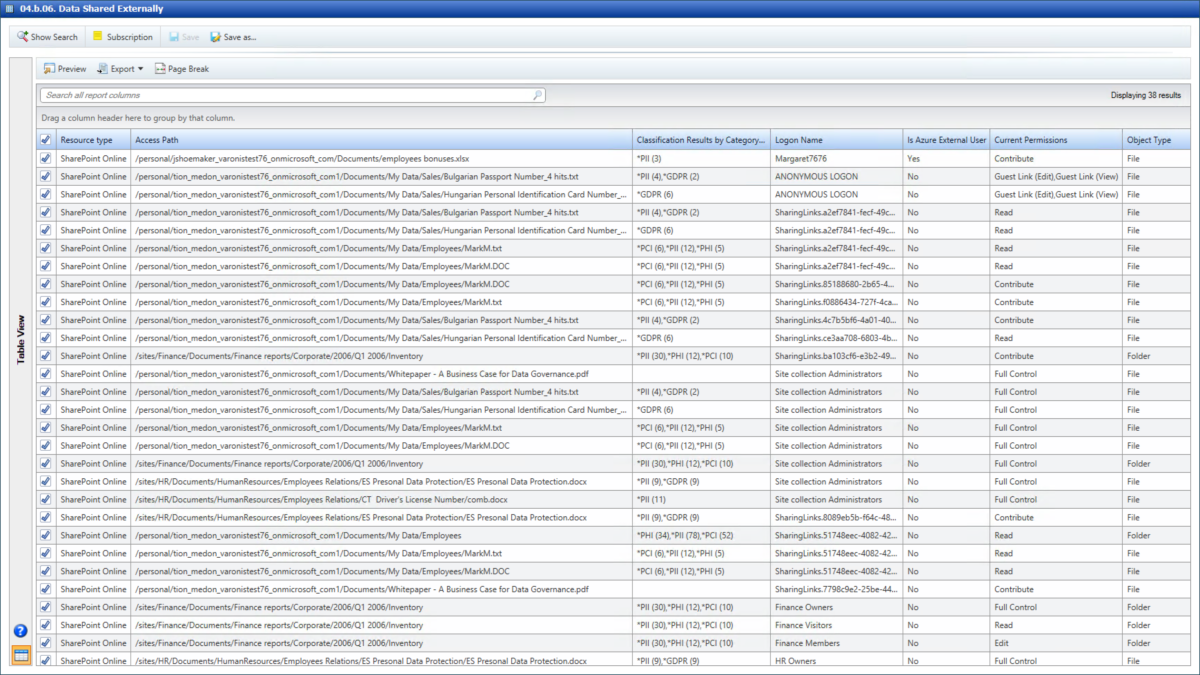

有無數種方法可以通過 Teams 分享資料並回答一個簡單的問題,例如『哪些敏感檔案曝光過度?』 Varonis 揭開了 Teams 權限的神秘面紗,並向您展示了每個用戶如何存取您的 Office 365 資料。例如,Varonis 會在界面中識別用戶是否存在於 Azure 中,或者是否通過共享鏈接 sharing link 授予用戶存取權限。清楚地看到 Teams 對您的威脅面的影響,並詳細了解誰可以存取通過 Teams 共享的資料——即使用戶不在組織中。

有無數種方法可以通過 Teams 分享資料並回答一個簡單的問題,例如『哪些敏感檔案曝光過度?』 Varonis 揭開了 Teams 權限的神秘面紗,並向您展示了每個用戶如何存取您的 Office 365 資料。例如,Varonis 會在界面中識別用戶是否存在於 Azure 中,或者是否通過共享鏈接 sharing link 授予用戶存取權限。清楚地看到 Teams 對您的威脅面的影響,並詳細了解誰可以存取通過 Teams 共享的資料——即使用戶不在組織中。

突出顯示暴露的雲資料的開箱即用報告

Varonis 可以輕鬆查看敏感資料可能過度曝光的位置。遠程工作更新新增了新報告,顯示資料在何處與外部用戶共享,甚至在 Internet 上公開共享,以便您可以刪除過多的共享鏈接並保護您的資料。

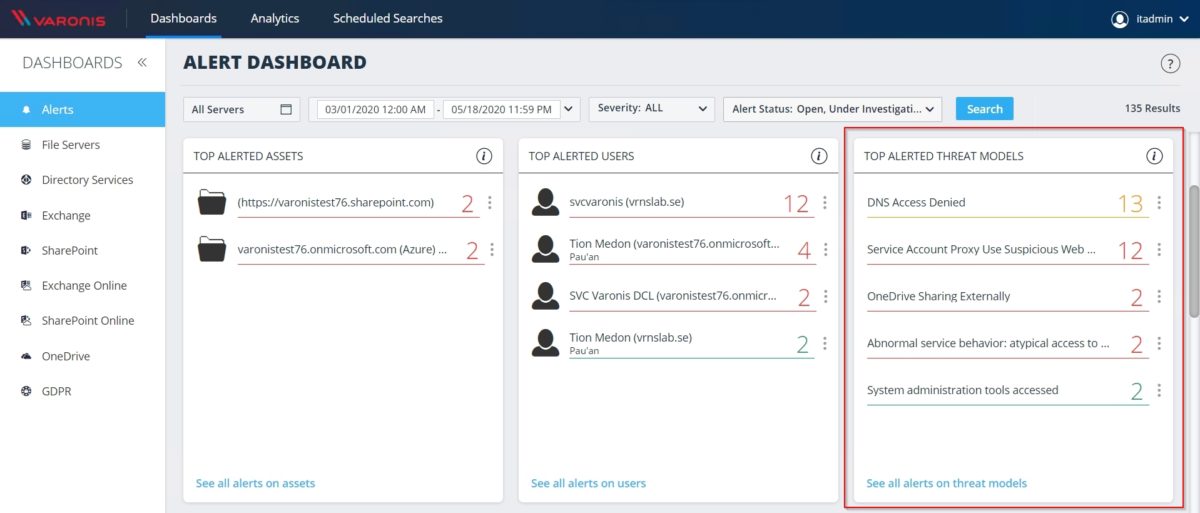

更多的 Office 365 威脅模型 Threat Models

自 2020 年 3 月份以來,Internet 的系統的數量增加了 30%,Teams 的使用量增加了 500%,因此 Varonis 新增了新的威脅模型來偵測更多針對 Office 365 的攻擊。例如,Varonis 偵測被盜帳號是否建立了敏感資料的共享鏈接,或者是否存在針對 Azure 的主動暴力攻擊。

Office 365 的更多威脅模型

例如,Varonis 將偵測被盜帳號是否建立了敏感資料的共享鏈接?或者是否存在針對 Azure 的主動暴力攻擊。

在遠程工作更新中,Varonis新增了威脅模型來偵測:

上述資料來源 (請按此)

歡迎您的蒞臨指導。

會議時間:2021年06月18日 週五下午 14:00 ~ 16:00

會議方式: Zoom 網路視訊會議

聯絡人: Gina Kao 高碧真小姐

電話:2914-8001 分機2227

報名方式: 請以電子郵件報名 (請按此)。

無法參加,但對產品有規劃需求,請與我們聯絡。(請按此)

會議方式: Zoom 網路視訊會議

聯絡人: Gina Kao 高碧真小姐

電話:2914-8001 分機2227

報名方式: 請以電子郵件報名 (請按此)。

無法參加,但對產品有規劃需求,請與我們聯絡。(請按此)