新聞中心

Aug. 08, 2019

資安研討會

親愛的客戶,您好:

駭客入侵、內鬼竊取重要機密與破壞關鍵基礎設施新聞不斷。

您是否有對重要資料的存取行為,實施使用者行為分析與異常行為警告?

您是否有對外包商、IT特權、研發與財務等業務的特權人員的連線,實施使用者行為分析與異常行為警報?

當連線行為異常並試圖蛙跳到其他設備時,是否可以即時阻斷或實施多因子身分確認?

您有使用微軟Office 365嗎?您知道金管會要求金融機構傳輸及儲存客戶資料到雲端服務業者,應採行客戶資料加密等有效保護措施?

您的個資盤點與存取稽核方案,可支援本地端或雲端的微軟AD RMS或Office 365 AIP (Azure Information Protection) 加密方案嗎?

您是否有對重要資料的存取行為,實施使用者行為分析與異常行為警告?

您是否有對外包商、IT特權、研發與財務等業務的特權人員的連線,實施使用者行為分析與異常行為警報?

當連線行為異常並試圖蛙跳到其他設備時,是否可以即時阻斷或實施多因子身分確認?

您有使用微軟Office 365嗎?您知道金管會要求金融機構傳輸及儲存客戶資料到雲端服務業者,應採行客戶資料加密等有效保護措施?

您的個資盤點與存取稽核方案,可支援本地端或雲端的微軟AD RMS或Office 365 AIP (Azure Information Protection) 加密方案嗎?

歡迎參加商丞科技2019年08月08日 『Varonis 非結構資料存取紀錄、行為分析與 Preempt 特權帳號行為分析、威脅阻斷與防止蛙跳』研討會

Varonis是市場第一名、稽核管理Windows、Unix/Linux、NetApp、EMC NAS儲存設備的唯一最佳方案

符合主管單位與法規稽核要求

偵測、阻斷 APT攻擊或加密勒索軟體

檔案、電郵、Windows AD存取紀錄

支援微軟AD RMS 與 AIP 加密機敏資料搜尋與分類

提高儲存設備使用效率、減少機敏資料暴露風險

UBA 使用者行為分析預測威脅模型與即時警報通知

Varonis為美國 NASDAQ上市公司, Gartner 2015 File Analysis產品市佔率最高廠商,目前全世界超過7,000家以上使用客戶,如美國國防部、國土安全局、FBI、陸軍、西點軍校、以色列國防部、澳洲國防部、日本防衛廳、世界知名會計事務所、波音公司、AIRBUS、NASA、EMC、VMware、Toyota、NASDAQ等。

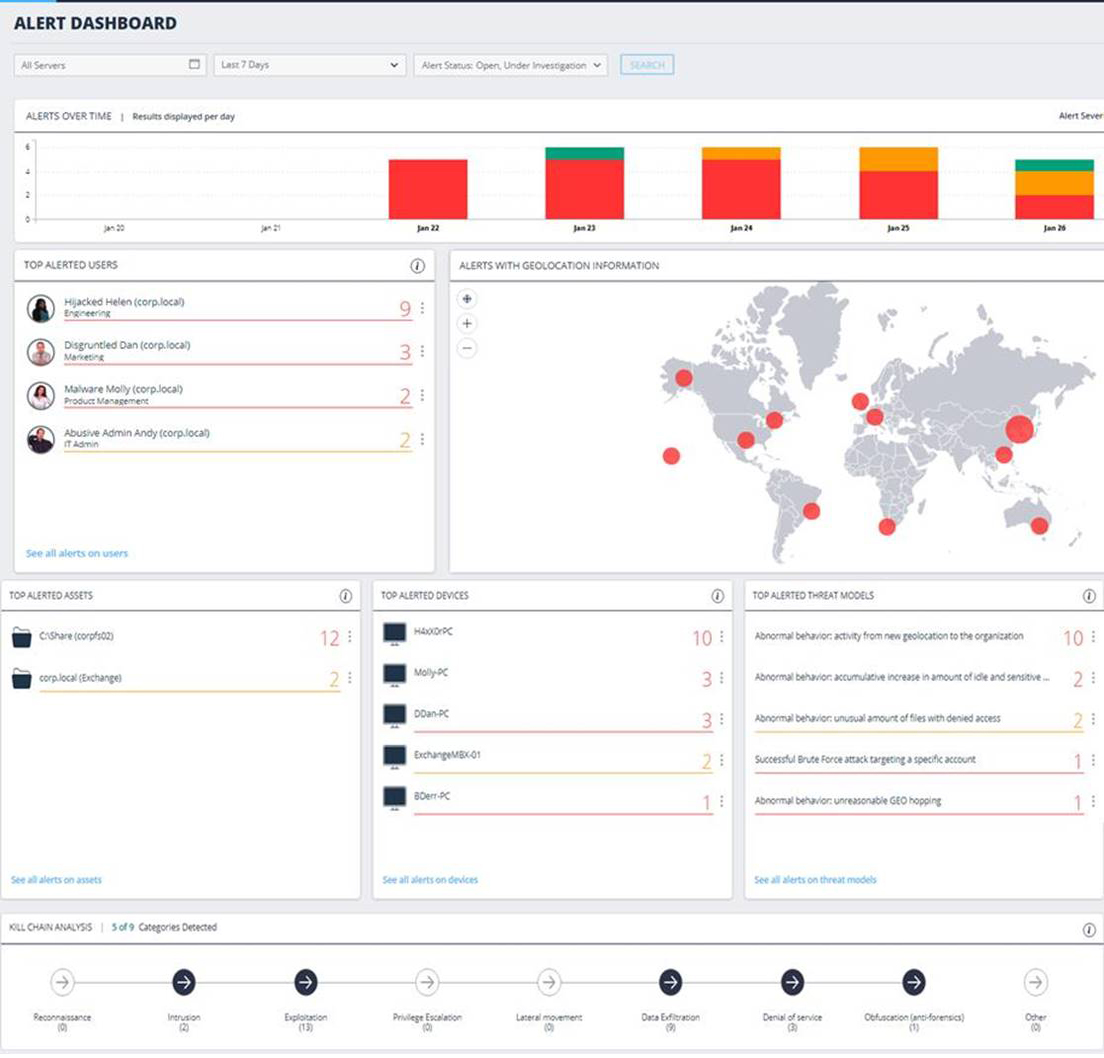

Varonis Alert Dashboard 儀表板可顯示威脅程度指標、可疑的使用者、資安事件與受到影響的檔案、物件

Varonis支援Windows / Linux / Unix File Server、MS Exchange / Sharepoint / AD Server、Office 365與IBM、EMC、NetApp、Nextnta等公司NAS儲存設備。

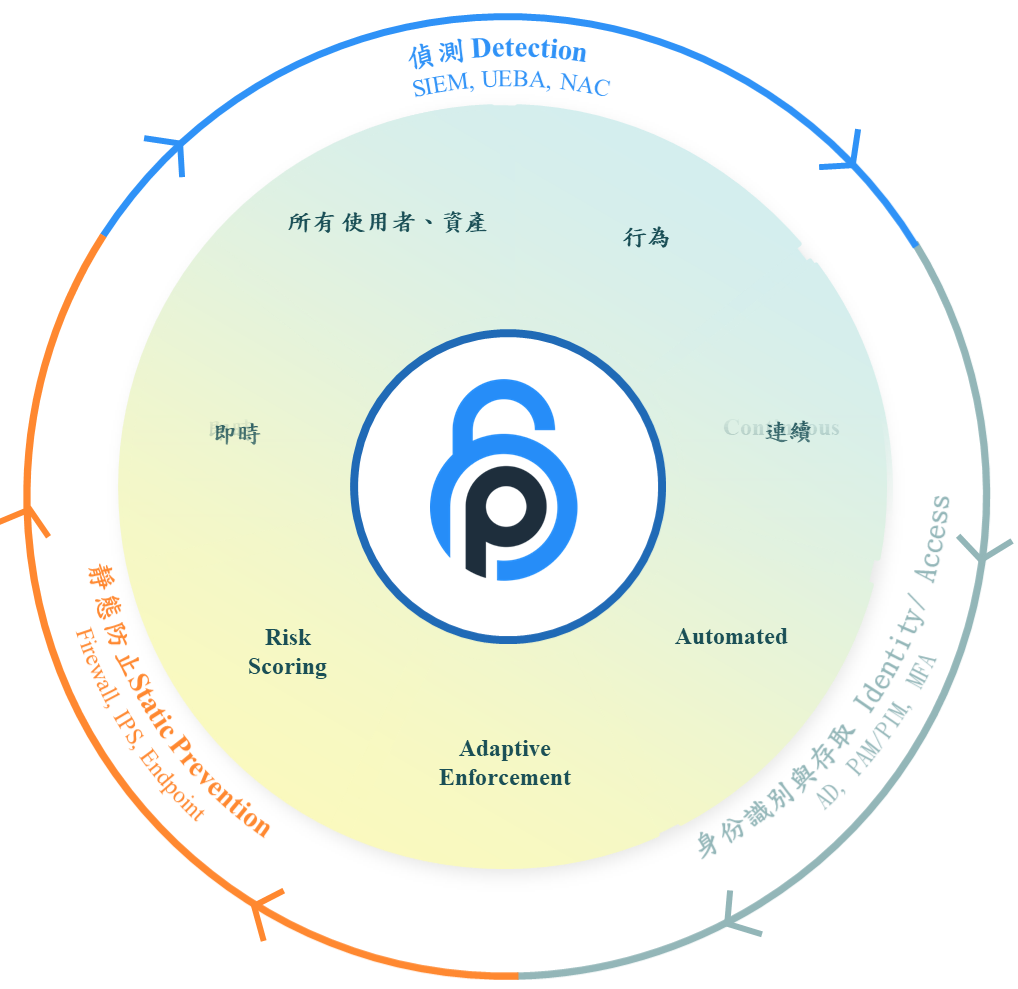

Preempt身份識別與防止威脅存取平台Identity and Access Threat Prevention(IATP): 洞察身份與風險、即時行為分析與偵測威脅、有條件的存取Conditional Access軟體

Preempt是業界唯一的使用者行為分析防火牆 Behavior Firewall,可持續追蹤企業每個實體的身份、異常行為與風險,並根據風險自動調整反應。在不中斷用戶工作效率的情況下盤問身分或重定向異常或危險行為。如果風險增加,該解決方案可以減少用戶權限、強制更改密碼或最終根據策略阻止。

Preempt結合下列功能於一身:

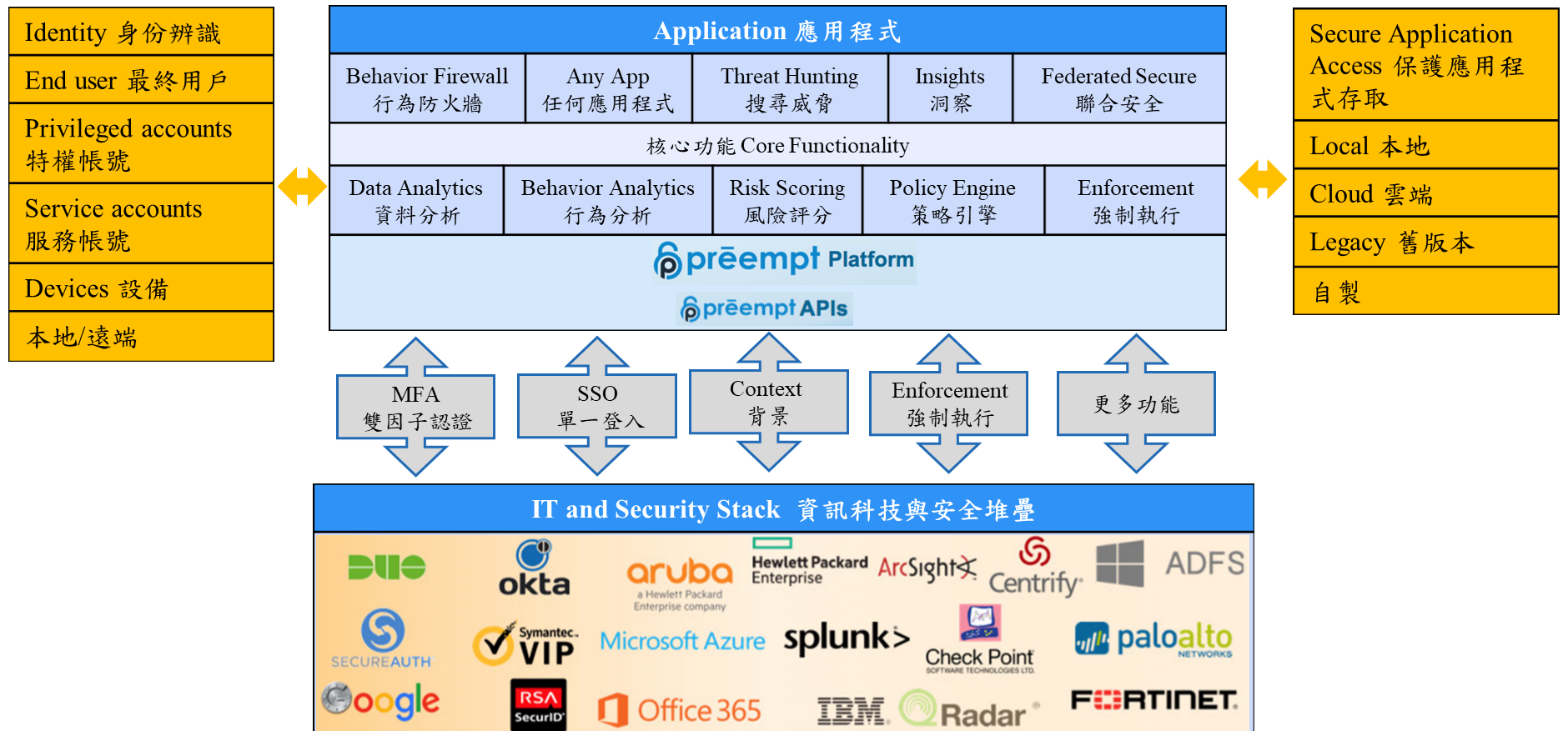

Preempt Platform 產品架構

Preempt Platform 主要應用如下:

一、 消弭違規行為與憑證竊取 Eliminate Breaches and Compromised Credentials

Preempt持續監控網路和所有實體,以識別入侵的跡象。透過將多因子身份驗證MFA 擴展到任何應用程式或網路資源,Preempt可以盤問可能受到攻擊的帳號,以便在沒有任何管理員參與的情況下自動確認或解決事件。當他們的憑證被濫用時,可向有效用戶發出警報,可減少可疑用戶的權限,並且可自動阻止已確認的威脅,以防止破壞或資料丟失。

二、 防止內部威脅 Prevent Insider Threats

最終用戶是企業面臨的最不可預測的風險之一。Preempt Platform根據被存取資產的背景中持續追蹤與評分每個用戶、特權用戶與主機的行為。

三、 監控與保護特權帳號 Monitor and Protect Privileged Accounts

Preempt會自動發現、監控與管理網路中的特權帳號,例如管理員、管理人員甚至服務帳號。特權帳號是攻擊者的主要目標,而Preempt提供了根據其風險適當追踪與控制這些帳號的能力。

四、 將基於身份的存取控制增加到任何應用程式或資源 Add Identity-Based Access Controls to Any App or Resource

Preempt基於用戶身份追踪網路中的所有行為,並允許細緻策略確定誰能夠存取哪些資源以及在什麼背景中。並可以根據用戶、角色,設備、密碼強度與各種其他因素來設定策略。Preempt還將多因子身份驗證 MFA擴展到基於策略的應用程式,包括任何舊版本或自行開發的應用程式

五、 積極降低風險並支持法規遵循 Proactively Reduce Risk and Support Compliance

Preempt不斷分析環境,以識別弱點與風險行為。該平台可以輕鬆偵測與記錄各種密碼缺陷,甚至可以根據策略強制用戶採取糾正措施

六、 改善事件反應與舉證效率 Improve Incident Response and Forensics Efficiency

Preempt確保分析師能夠快速獲得所需的可視性與背景,同時完全避免無用的警報。工作人員可以跨越用戶身份、設備、位置與行為的事件快速查看事件的年表,以確保清楚地了解任何事件

歡迎您的蒞臨指導

課程時間:2019年08月08日 週四下午14:00 ~ 17:00

報名方式: (請以電子郵件報名) gina@proware.com.tw Gina 高小姐

地點:新北市新店區寶橋路235巷1弄4號6樓 商丞科技 會議室

報名方式: (請以電子郵件報名) gina@proware.com.tw Gina 高小姐

地點:新北市新店區寶橋路235巷1弄4號6樓 商丞科技 會議室