新聞中心

May. 16, 2019

資安研討會

親愛的客戶,您好:

勒索軟體病毒攻擊事件頻傳,貴公司的機臺/工控設備可以停機修補Windows漏洞嗎?

您聽過最新一代LockerGoga勒索軟體病毒嗎?

您擔心貴公司的工業控制網路與IT網路成為不斷變種勒索軟體病毒的攻擊目標嗎?

您聽過最新一代LockerGoga勒索軟體病毒嗎?

您擔心貴公司的工業控制網路與IT網路成為不斷變種勒索軟體病毒的攻擊目標嗎?

根據LNS研究報告:工業網路安全是CEO議程的首位(點選連結),該研究還展示領先公司如何將工業網絡安全構建到IIoT的結構中,並基於風險提供可行的建議,以優化工業網路安全投資,並將工業網路安全置於議程的首位。

歡迎參加2019年5月16日Nozomi Networks SCADAguardian 現場/網路研討會:保護IT/OT基礎設施、快速偵測威脅與漏洞、發現並阻止LockerGoga等勒索軟體攻擊。

挪威鋁業巨擘遭勒索軟體病毒LockerGoga攻擊 海德魯部分工廠停擺 【資料來源:大紀元】

台積電為何遲遲不修補機臺Windows漏洞?不是不願意,其實是無能為力 【資料來源:iThome】

勒索病毒攻擊台電 152台電腦待修 【資料來源:Yahoo奇摩】

恩主公醫院淪陷!「勒索病毒」入侵醫療推車電腦:檔案已鎖碼 【資料來源:ETtoday新聞雲】

Stuxnet 蠕蟲藉著USB隨身碟等感染電力公司等公共基礎建設電腦和個人電腦 【資料來源:資安趨勢部落格】

根據研究:全球性的勒索軟體攻擊最高可造成逾1,900億美元的經濟損失,60% 企業被勒索軟體攻擊,美國政府估計每天發生4,000起勒索軟體攻擊事件,而最近台灣的TSMC與挪威鋁業巨擘遭勒索軟體病毒攻擊海德魯部分工廠停擺事件,顯示製造業、醫院、銀行與電子商務等行業已經成為勒索軟體病毒的攻擊與勒索目標。傳統一般的防毒與防止惡意程式產品主要是針對一般的 IT設備提供保護,無法支援工業網路。

2014年針對鋼鐵廠使用魚叉式網路釣魚電子郵件和社交工程的針對性攻擊,首次啟用了鋼鐵廠對IT網路的存取,進而導致駭客進入OT網路,讓高爐不受控制地關閉,造成大規模破壞和停機及重大的安全風險,中斷意外最低限度地涉及數十萬設備維修中的損失,並通常會增加到數億的收入損失。

美國Nozomi-Networks公司為工業網路安全領域的領導者,主要客戶為公共事業、製藥、化學製品、石油與天然氣、製造業、運輸業,在全球有超過1,000家客戶。

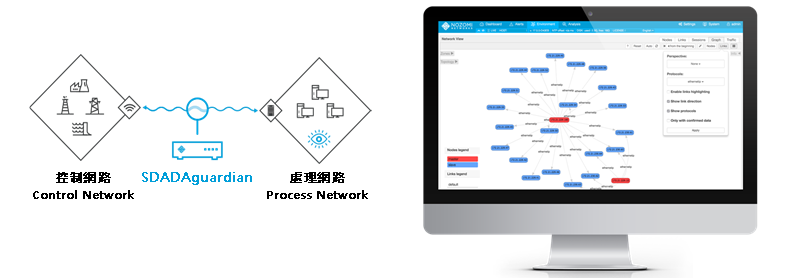

Nozomi Networks SCADAguardian 以完全被動方式(Passive Way)提供前所未有的可視性(Visibility),快速偵測威脅與風險處理流程,從而保護您的控制網路免受網路攻擊並導致營運中斷。SCADAguardian與相容的防火牆整合時,可實現快速反應(阻斷節點Node Blocking、阻斷連接Link Blocking或刪除連線Kill Session)並緩解問題。

|

|

| 被動並非侵入式地連接到工業網路的實體或虛擬設備 | |

| 監聽控制與處理網路中的所有流量,在OSI堆疊(OSI stack)的所有級別(L1到L7)被動地分析 | |

| 使用AI人工智慧與機器學習machine learning技術,根據過程狀態process state為每個設備建立詳細的行為範本behavior profiles,以快速檢測臨界狀態 | |

| 提供一流的網路可視化(network visualization)、資產管理(Asset Management)、ICS工業控制系統異常入侵(Industrial Control System anomaly intrusion)、漏洞評估(vulnerability assessment)及儀表板與報告 | |

廣泛支持工業控制系統與ICS / IT協定

| ICS 廠商 | |

|

|

| 工業協定 Industrial Protocols | IT協定 IT Protocols |

| ABB PGP2PGP, Aspentech Cim/IO, BACNet, Beckhoff ADS, BSAP IP, CC-LINK IE, CEI 79-5/2-3, COTP, DNP3, Emerson DeltaV, Enron Modbus, EtherCAT, EtherNet/IP - CIP, Foundation Fieldbus, Foxboro IA, Generic MMS, GE EGD, GE iFix2iFix, GE SRTP, GOOSE, Honeywell Experion protocols, Kongsberg Net/IO, IEC 60870-5-7 (IEC 62351-3 + IEC 62351-5), IEC 60870-5-104, IEC-61850 (MMS, GOOSE, SV), IEC DLMS/COSEM, ICCP, Modbus/RTU, Modbus/TCP, Modbus/TCP - Schneider Unity extensions, MQTT, OPC, PCCC, PI-Connect, Profinet/DCP, Profinet/I-O CM, Profinet/RT, ROC, Sercos III, Siemens S7, S7 Plus, Telvent OASyS DNA, Triconex TSAA, Vnet/IP | ARP, Bittorrent, BROWSER, CDP, DCE-RPC, DHCP, DNS, DRDA (IBM DB2), Dropbox, eDonkey (eMule), FTP, FTPS, GVCP, HTTP, HTTPS, ICMP/PING, IGMP, IKE, Indigo Vision, IMAP, IMAPS, ISO-TSAP/COTP, Kerberos, KMS, LDAP, LDAPS, LLDP, LLMNR, MDNS, Mitsubishi Melsoft, Mitsubishi SLMP, NTP, MS SQL Server, MySQL, NetBIOS, NTP, OSPF, POP3, PTPv2, RDP, STP, RTCP, RTP, SSH, SNMP, SMB, SMTP, SSDP, STP, Symantec Endpoint Manager, Syslog, TeamViewer, Telnet, TNS, VNC |

新的協定與供應商不斷增加到支援矩陣中,有關最新資訊,請訪問:nozominetworks.com/techspecs

為什麼LockerGoga攻擊很危險?

歡迎您的蒞臨指導

課程時間:2019年05月16日 週四下午14:00 ~ 17:00

(備註因場地限制請務必事先報名)

報名方式: (請以電子郵件報名) gina@proware.com.tw Gina 高小姐

電話: (02) 2914-8001 分機2227

地點: 新北市新店區寶橋路235巷1弄4號6樓 商丞科技 會議室或透過Zoom視訊會議連結遠端參加

(備註因場地限制請務必事先報名)

報名方式: (請以電子郵件報名) gina@proware.com.tw Gina 高小姐

電話: (02) 2914-8001 分機2227

地點: 新北市新店區寶橋路235巷1弄4號6樓 商丞科技 會議室或透過Zoom視訊會議連結遠端參加